Чем популярнее продукт, тем масштабнее последствия ошибки, допущенной его авторами. Прямым доказательством этого является компания Let's Encrypt, которая вынужденно аннулирует несколько миллионов выданных SSL-сертификатов…

Центр сертификации начал свою работу в 2015 г. За несколько лет Let's Encrypt удалось полностью автоматизировать выдачу SSL-сертификатов. А главная причина популярности сервиса – его бесплатность.

Но популярность выдаваемых центром SSL сыграла с компанией злую шутку. В результате ошибки на back-end стороне Let's Encrypt успел наштамповать более 3 млн. невалидных сертификатов.

Всего сейчас действует около 116 млн. «удостоверений личности», выданных центром. Бракованными оказались 3 млн. 50 тыс. Из них 1 млн. – это сертификаты, которые являются дубликатами SSL, оформленного на один домен. Получается, что пострадали только 2 млн. сайтов.

Уточнение:

Правильнее использовать аббревиатуру «TLS» вместо «SSL». Поскольку технология Secure Sockets Layer уже устарела, а вместо нее используется Transport Layer Security.

Центр сертификации начал свою работу в 2015 г. За несколько лет Let's Encrypt удалось полностью автоматизировать выдачу SSL-сертификатов. А главная причина популярности сервиса – его бесплатность.

Но популярность выдаваемых центром SSL сыграла с компанией злую шутку. В результате ошибки на back-end стороне Let's Encrypt успел наштамповать более 3 млн. невалидных сертификатов.

Всего сейчас действует около 116 млн. «удостоверений личности», выданных центром. Бракованными оказались 3 млн. 50 тыс. Из них 1 млн. – это сертификаты, которые являются дубликатами SSL, оформленного на один домен. Получается, что пострадали только 2 млн. сайтов.

Уточнение:

Правильнее использовать аббревиатуру «TLS» вместо «SSL». Поскольку технология Secure Sockets Layer уже устарела, а вместо нее используется Transport Layer Security.

Согласно стандарту CAA, все центры перед выдачей сертификатов должны проверять значение этой DNS-записи.

Получается, что какое-то время Let's Encrypt игнорировал DNS-записи CAA и мог наштамповать сертификаты для тех доменов, владельцы которого не давали на это разрешения.

Согласно стандарту CAA, все центры перед выдачей сертификатов должны проверять значение этой DNS-записи.

Получается, что какое-то время Let's Encrypt игнорировал DNS-записи CAA и мог наштамповать сертификаты для тех доменов, владельцы которого не давали на это разрешения.

Как так получилось?

Три миллиона SSL коту под хвост! Let's Encrypt – один из крупнейших центров по выдаче SSL-сертификатов. В конце февраля текущего года компания сообщила о выпуске миллиардного сертификата. А буквально через несколько дней опростоволосилась не по-детски… Всего на пару-тройку миллионов SSL, которые нужно отозвать. Центр сертификации начал свою работу в 2015 г. За несколько лет Let's Encrypt удалось полностью автоматизировать выдачу SSL-сертификатов. А главная причина популярности сервиса – его бесплатность.

Но популярность выдаваемых центром SSL сыграла с компанией злую шутку. В результате ошибки на back-end стороне Let's Encrypt успел наштамповать более 3 млн. невалидных сертификатов.

Всего сейчас действует около 116 млн. «удостоверений личности», выданных центром. Бракованными оказались 3 млн. 50 тыс. Из них 1 млн. – это сертификаты, которые являются дубликатами SSL, оформленного на один домен. Получается, что пострадали только 2 млн. сайтов.

Уточнение:

Правильнее использовать аббревиатуру «TLS» вместо «SSL». Поскольку технология Secure Sockets Layer уже устарела, а вместо нее используется Transport Layer Security.

Центр сертификации начал свою работу в 2015 г. За несколько лет Let's Encrypt удалось полностью автоматизировать выдачу SSL-сертификатов. А главная причина популярности сервиса – его бесплатность.

Но популярность выдаваемых центром SSL сыграла с компанией злую шутку. В результате ошибки на back-end стороне Let's Encrypt успел наштамповать более 3 млн. невалидных сертификатов.

Всего сейчас действует около 116 млн. «удостоверений личности», выданных центром. Бракованными оказались 3 млн. 50 тыс. Из них 1 млн. – это сертификаты, которые являются дубликатами SSL, оформленного на один домен. Получается, что пострадали только 2 млн. сайтов.

Уточнение:

Правильнее использовать аббревиатуру «TLS» вместо «SSL». Поскольку технология Secure Sockets Layer уже устарела, а вместо нее используется Transport Layer Security.

Причина произошедшего

Ошибка в программных исходниках back-end центра сертификации привела к некорректной работе веб-сервиса Boulder. Он отвечает за проверку сайтов и их доменов перед выдачей «удостоверения». Что, в свою очередь, вызвало нарушения выполнения спецификации CAA. Справочная инфа: Certificate Authority Authorization (CAA) – стандарт безопасности, принятый в 2017 г. Он позволяет владельцам сайтов (через специальный тип DNS-записи) разрешать выдачу TLS-сертификатов на свои домены и поддомены только определенным центрам. Согласно стандарту CAA, все центры перед выдачей сертификатов должны проверять значение этой DNS-записи.

Получается, что какое-то время Let's Encrypt игнорировал DNS-записи CAA и мог наштамповать сертификаты для тех доменов, владельцы которого не давали на это разрешения.

Согласно стандарту CAA, все центры перед выдачей сертификатов должны проверять значение этой DNS-записи.

Получается, что какое-то время Let's Encrypt игнорировал DNS-записи CAA и мог наштамповать сертификаты для тех доменов, владельцы которого не давали на это разрешения.

Что делать?

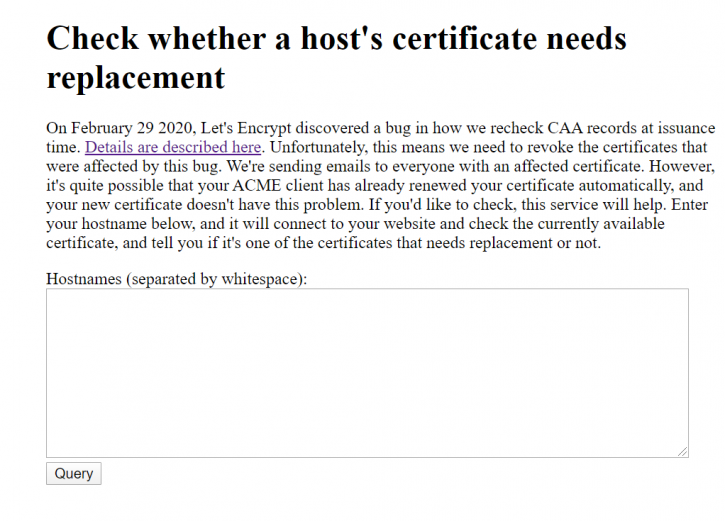

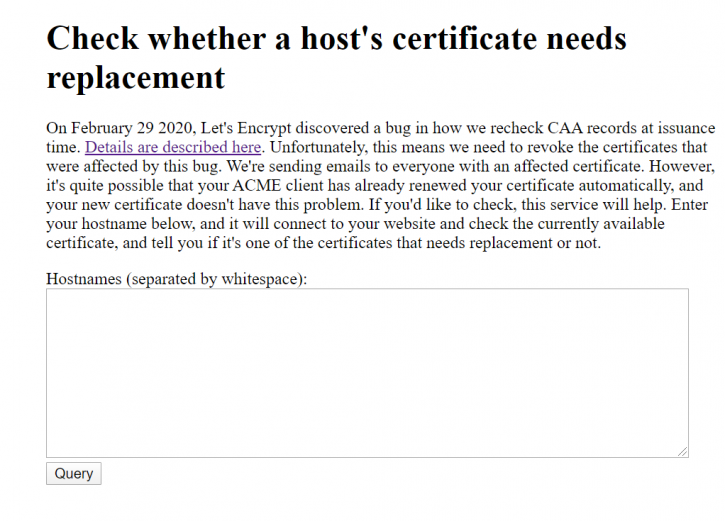

На официальном форуме поддержки клиентов Let's Encrypt сообщил, что выпуск бракованных TLS начался 25 февраля. Через четыре дня выдача сертификатов была прекращена. Первоначально сертификатор собирался отозвать 3 млн. единиц брака. Но к 5 марта в экстренном порядке уже было заменено 1,7 млн. TLS. Поэтому компания отказалась от массовой деактивации оставшихся сертификатов. Они будут валидны до окончания срока действия. Let's Encrypt специализируется на выдаче TLS, действительных в течение 90 дней. Для проверки подлинности своего сертификата компания предлагает воспользоваться специальной утилитой или скачать PDF-документ со списком номеров всех дискредитированных удостоверений.

На этот раз пронесло!

Благодаря быстрой реакции команды Let's Encrypt и отказа от деактивации бракованных «удостоверений» сертифицированные этим центром сайты не пострадают. Но как будет в следующий раз?Теперь мы есть в Telegram! Самое свежее на нашем канале

0 комментариев

Добавить комментарий